摘要:些年来,随着无线技术的进步,无线局域网在我们的生活中越发普及。当前最新无线局域网技术WiFi6的概念提出于2019年,对应IEEE 802.11ax无线局域网标准,又称为高效率无线局域网。802.11ax支持从1GHz至6GHz的所有ISM频段,包括目前已使用的2.4GHz和5GHz (5.8GHz)频段,向下兼容 IEEE 802.11a/b/g/n/ac。在通信速度提升、稳定性提高方面,WiFi6采取了诸如多用户多输入多输出技术、波束成形技术、自适应空闲信道评估技术等诸多的先进通信技术;在安全方面,WiFi6将安全标准升级为WPA3,极大提高了无线局域网的网络安全性。本文针对WiFi6中的安全技术做出一定的阐述,以增强读者对WiFi安全性能的认识。

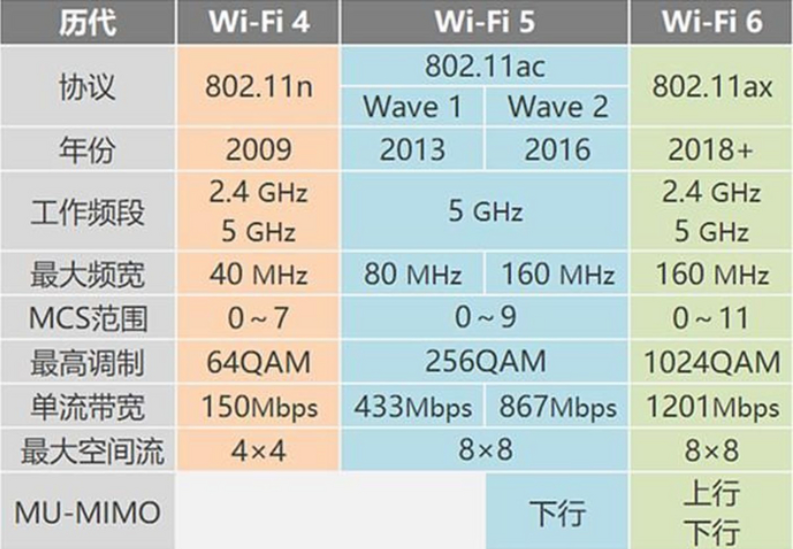

2018年,为了更好地打造WiFi生态系统,便于 WiFi 标准的宣传和使用,也便于非专业用户有效区分WiFi标准,WiFi联盟更改标准命名规则,将之前的标准802.11n改名为WiFi 4,标准802.11ac改名为WiFi5。2019年,电气与电子工程师协会(Institute of Electrical and Electronics Engineers)发布最新的WiFi标准协议802.11ax,即WiFi6。它可以同时支持2.4GHz和5GHz频段,最高传输速率达9.6Gbit/s。其相比802.11ac,密集用户环境下实际吞吐量提升4倍,标称传输速率提升37%,延迟下降75%。2020年年初,WiFi联盟宣布将可在6GHz频段运行的WiFi6设备命名为WiFi6E。E代表Extended,即由原有的频段扩展至6GHz频段。图1展示了WiFi6标准与WiFi4、WiFi5标准的部分指标差别。

图1. WiFi6标准与WiFi4、WiFi5标准的部分指标差别

WiFi6的应用场景较之前版本WiFi也有了较大的改变,典型的WiFi6应用场景列举如下:

(1)大宽带视频业务承载

随着人们对视频体验要求的不断提升,各类视频业务的码率也在不断提升,由标清到高清,从4K到8K,直至现在的VR视频。但随之而来的是对传输带宽的要求日益增加,满足超宽带视频传输要求成为视频业务面临的重大挑战。WiFi6技术支持2.4GHz和5GHz频段共存,其中5GHz频段支持160MHz带宽,速率最高可达9.6Gbit/s。5GHz频段相对干扰较少,更适合传输视频业务。同时通过BSS着色机制、MIMO技术、动态CCA等技术可降低干扰、降低丢包率,为用户带来更好的视频体验。

(2)网络游戏等低时延业务承载

网络游戏类业务属于强交互类业务,对带宽、时延等有更高的要求。尤其是新兴的VR游戏,其最好的接入方式就是WiFi无线方式。WiFi6引入的OFDMA信道切片技术能够为游戏提供专属信道,降低时延,满足游戏类业务特别是VR

(3)智慧家庭智能互联

智能互联是智能家居、智能安防等智慧家庭业务场景的重要组成部分。当前家庭互联技术存在不同的局限性,WiFi6技术将给智能家庭互联带来技术统一的机会。它将高密度、大数量接入、低功耗等特点优化集成在一起,同时又能与用户普遍使用的各种移动终端兼容,提供良好的互操作性。

生活中常见的WiFi威胁主要有以下几类:

(1)非法用户占用通信资源

当WLAN设置的口令过于简单时,如纯数字口令甚至是缺省口令,攻击者就可以通过猜测或者暴力破解的方式获取口令从而接入网络,占用合法用户的带宽。

(2)钓鱼攻击

在移动蜂窝网络中,不法分子利用2G技术的缺陷,通过伪装成运营商的基站向用户手机发送诈骗、广告推销等垃圾信息。类似的,在WLAN中,不法分子通过设置与合法热点有相同、相似的服务集标识(Service Set Identifier,SSID)名称的非法热点,诱导用户接入。用户一旦接入这样的热点,可能导致重要数据被窃取,造成用户财产损失。举例来说,用户接入了非法WiFi热点推送的购物网站,并进行了交易,不法分子就会截获用户的账号信息,盗用用户的账户。

(3)非法AP接入攻击

当前不法分子的攻击手段日新月异,并且业界安全攻防技术也在不断向硬件领域深入扩展。攻击者可能近端接触到WiFi接入点设备,篡改设备存储介质,对于不具备硬件可信根的设备,整个系统的安全防护措施将完全失效。终端用户接入被劫持的WiFi接入点后,所有数据流量均会被窃取或篡改。除此以外,旧协议标准固有的漏洞,如有线等效加密(Wired Equivalent Privacy,WEP)协议使用不安全的算法和WeakIV漏洞,也使得密码很容易被破解。

综上,WLAN常见的安全威胁有未经授权使用网络服务、数据安全、非法接入点以及拒绝服务攻击。针对以上安全威胁,我们可采取对应的安全措施来进行防护,保护网络安全。以下我们主要介绍WiFi6中涉及到的主要安全技术。

相较于WiFi5,WiFi6提升了接入带宽和并发容量,带来了节能技术,虽然WiFi标准本身并未引入新的安全机制,但是前文提到的WPA3认证将从2020年7月1日起成为所有新WiFi的强制性认证,即WPA3配套WiFi6提升无线网络的安全。WIFI6安全机制包括链路认证、用户接入认证和数据加密、无线攻击检测和反制,以及网元自身的设备安全可信。下面我们一一介绍:

(1)链路认证

链路认证即终端身份验证。由于802.11协议要求在接入WLAN之前需先经过链路认证,所以链路认证通常被认为是终端连接到AP(Access Point,AP)并访问WLAN的握手过程的起点。802.11协议规定了链路认证方式主要有开放系统认证(Open System Authentication)和共享密钥认证(Shared-key Authentication)两种。在开放系统认证中,终端以ID(通常是MAC地址)作为身份证明,所有符合802.11标准的终端都可以接入WLAN。而共享密钥认证仅WEP协议支持,要求终端和AP使用相同的“共享”密钥。由于WEP协议安全性差,已经被淘汰,所以链路认证阶段一般都使用开放系统认证。这个阶段实际上没有执行身份认证过程,只要符合协议交互过程就能够通过链路认证。在WPA3标准中,新引入了机会性无线加密(Opportunistic Wireless Encryption,OWE),通过单独数据加密的方式来保护开放网络中的用户隐私,实现开放网络的非认证加密。

(2)用户接入认证和数据加密

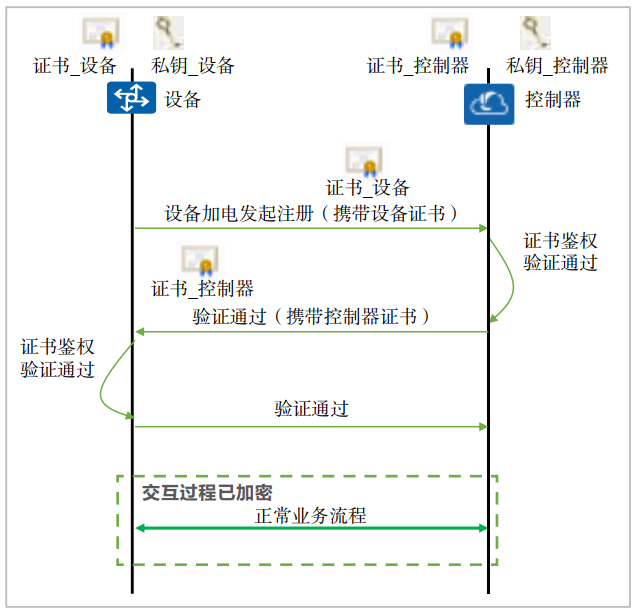

用户接入认证即对用户进行区分,并在用户访问网络之前限制其访问权限。相对于简单的终端身份验证机制(链路认证),用户身份验证安全性更高。用户接入认证主要包含以下几种:WPA/WPA2/WPA3认证、802.1x认证、WAPI认证。除了用户接入认证外,对数据报文还需使用加密的方式来保证数据安全。数据报文经过加密后,只有持有密钥的特定设备才可以对收到的报文进行解密,其他设备即使收到了报文,也因没有对应的密钥,无法对数据报文进行解密。图2为设备证书双向验证过程:

图2. 设备证书双向校验过程

为了构建端到端的安全可信,除了终端到WLAN设备AP的通道保证安全外,AP到控制器也需要保证设备可信和通道安全,通过设备证书的双向校验及CAPWAP隧道DTLS加密来保障。

如图2所示的设备证书双向校验流程,待注册设备在发起请求的报文中携带设备自身证书至云平台;云平台获取到设备证书后,进行证书链的遍历鉴权,同时验证设备ESN是否为资源池中注入设备;对应的设备也会校验云平台的证书,只有双向校验通过后才能发起业务流程,通过证书的安全机制抵御设备仿冒的风险。Wi-Fi设备与控制器之间的双向认证

需要基于数字证书来实现。认证流程中最关键的就是私钥的签名,如果攻击者能够攻破主机软件,调用到认证私钥,就能够仿冒合法设备,欺骗控制器接入网络,进而实现横向攻击。

(3)无线攻击检测和反制

认证和加密这2种方式是目前常用的无线安全解决方案,可在不同场景下对网络进行保护。在此基础上,还可通过无线系统防护来提供WLAN的防护功能。目前,无线系统防护主要技术有无线入侵检测系统(Wireless Intrusion Detection System,WIDS)和无线入侵防御系统(Wireless Intrusion Prevention System,WIPS)2种。这2种技术不但可以提供入侵检测,还可以实现一些入侵反制机制,以便更加主动地保护网络。针对最常见的密钥暴力破解,可部署防暴力破解密钥功能。AP将会检测认证时的密钥协商报文在一定的时间内的协商失败次数。如果超过配置的阈值,则认为该用户在通过暴力破解法破解密码,此时AP将会上报告警信息给AC,如果同时开启了动态黑名单功能,则AP将该用户加入到动态黑名单列表中,丢弃该用户的所有报文,直至动态黑名单老化。

(4)设备完整性保护

安全启动的目标是软件安装包需要进行完整性保护并确保完整性校验流程安全可靠。软件安装包在传输过程中可能被攻击者恶意篡改,恶意篡改后的软件一旦安装到用户系统中,可能造成用户信息泄露、用户系统资源占用、甚至系统完全被攻击者控制。如果企业设备软件被篡改而被植入窃听功能,将给运营商和企业带来巨大损失。

这一部分的安全性保证主要是基于硬件信任根和数字签名的安全启动。其方案原则为:系统必须有一段不可更改的代码以及验签密钥作为信任根(Root of Trust,RoT),并且作为系统第一段启动的代码。系统启动时,每个启动阶段逐级校验下一阶段启动的代码,如果校验不通过,则停止启动。

长期来看,物联网设备的接入增多是让网络流量激增的主因,所以协议的不断更新也是为了满足未来人们的多设备、多场景上网需求。虽然技术不断更新,但是攻击者通过协议入侵物联设备仍时常发生,用户在使用公共WiFi时还是需要警惕。虽然WiFi6迅速火热,但是尚且还存在不足,比如支持设备少、成本高,在特定场合优势才能突显等问题。WiFi6步入人们的生活是大势所趋,未来也会看到越来越多的承载设备推出,安全风险也是相伴而生,人们不仅要享受技术福利,也要积极应对技术带来的风险挑战。

文章来源:中国保密协会科学技术分会

随着智能终端的快速普及,WiFi也成为我们日常生活的必需品。进了酒店、商场、候车室或咖啡馆就拿出手机连接WiFi,已经成为不少人的“常规操作”。但,WiFi存在窃密的可能,免费WiFi能不“蹭”就不“蹭”,这种“好事”还是小心为妙。特别是涉密人员,在涉密场所手机要放进手机屏蔽柜中保存,避免误连wifi,导致泄密。

保密设施设备一定要谨慎选择,唯有符合国家保密标准、具备有保密证书的手机屏蔽柜才是真正的合格合规产品。国保作为专业的手机屏蔽柜厂家,全线产品皆经过国家保密科技测评中心检测,获得保密证书,产品在全国机关单位的涉密部门广泛使用,受到千万客户的一致好评。

声明:转载此文是出于传递更多信息之目的。若有来源标注错误或侵犯了您的合法权益,请作者持权属证明与本网联系,我们将及时更正、删除,谢谢。

广州国保科技有限公司专注为国保密30年,集研发、生产、销售于一体,服务于国家党政军机关、企事业单位等涉密部门,是中央政府及各省市政府采购中标供应商,是党的十五大到十九大会议会务专用保密设备服务商。同时为华为、苹果、迪士尼、阿里巴巴、腾讯等众多500强企业提供高品质保密服务。旗下涉密安全产品:保密柜、手机屏蔽柜、保险柜、密码锁文件柜、档案文件柜、碎纸机等获得客户的高度认可,引领保密行业发展。想要了解更多详情,请点击官方网站:https://www.guub.cn/ 。

推荐阅读:

•《手机屏蔽柜怎么选?》